Seit einiger Zeit verzeichne ich auf meinem Server Zugriffe, bei denen versucht wird, eine Datei mit dem Dateinamen sjutd.txt aufzurufen. Eine solche Datei existiert bei mir jedoch nicht. Die Zugriffe kommen offensichtlich von einem Bot, der testet, ob die Datei auf dem Server existiert. Sämtliche der Zugriffe erfolgten auf das Rootverzeichnis der Domain. Meist versucht es der Bot ein paar Mal hintereinander.

Wer steckt hinter den Zugriffen?

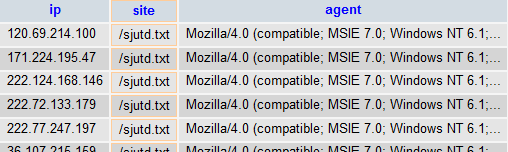

Hinter den Zugriffsversuchen auf die sjutd.txt Datei steckt offenbar ein Bot, der Webseiten darauf hin abscannt, ob die Datei vorhanden ist. Die Zugriffe erfolgen dabei von unterschiedlichen IP-Adressen. Bei mir waren dies unter anderem Zugriffe von folgenden IP-Adressen:

- 120.69.214.100 (China Telecom Xinjiang)

- 171.224.195.47 (Viettel Corporation Vietnam)

- 222.72.133.179 (China Telecom Shanghai)

- 36.107.215.159 (China Telecom Zhejiang)

- 49.116.254.43 (China Telecom Xinjiang)

- 60.213.14.107 (China Unicom Shandong)

- 61.172.115.195 (China Telecom Shanghai)

- 78.189.84.146 (TurkTelekom)

- 120.204.67.99 (China Mobile)

Der älteste mir bekannte Zugriff im Zusammenhang mit der Datei sjutd.txt stammt aus dem März 2014. Der verwendete Useragent ist derzeit bei allen Zugriffen derselbe: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.1; WOW64; Trident/5.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; .NET4.0C; .NET4.0E). Es ist jedoch nicht ausgeschlossen, dass dem Bot bald ein anderer Useragent verpasst wird, um etwas unauffälliger zu sein.

Was wird mit dem Zugriff bezweckt?

Der Bot prüft zunächst, ob die Datei sjutd.txt exisitiert. Bei mir tut er das nur auf Seiten, auf denen WordPress läuft. Allerdings will ich nicht ausschließen, dass auch Webseiten gescannt werden, auf denen kein Worpress läuft. So finden sich im Internet auch Forenbeiträge, bei denen die Datei sjutd.txt plötzlich auf dem FTP-Server auftauchte. Hier hat es der Bot irgendwie geschafft, die Datei sjutd.txt auf den fremden Server hochzuladen. Wenn man beispielsweise einfach mal nach sjutd.txt googelt, finden sich diverse Seiten, auf denen wohl eine solche Datei liegt. Augenfällig ist auch, dass diese immer 9 KB groß zu sein scheint. Was genau mit dieser Datei bezweckt wird, ist jedoch unklar. Meine Vermutung geht dahin, dass möglicherweise über die Datei sjutd.txt schadhafter Code auf dem kompromittierten Server ausgeführt werden soll.

Fazit

Was genau hinter dem Zugriffsversuch auf die Datei sjutd.txt steckt, weiß ich leider auch nicht. Solange die Datei nicht tatsächlich physisch auf dem eigenen Server oder Webspace auftaucht, sollte man sich keine allzugroßen Sorgen machen. Die erfolglosen Zugriffsversuche sind nicht mehr als die üblichen Zugriffe von Script-Kiddies und Hacker-Bots, die Webseiten auf Sicherheitslücken hin abscannen. Dennoch sollte man immer ein Auge auf die Art der Zugriffe haben, um im Fall der Fälle entsprechend schnell reagieren zu können. Sollte jemand von euch weitere Hintergründe zu den Aufrufen der Datei sjutd.txt kennen, freue ich mich natürlich über eine entsprechende Info in einen Kommentar zu diesem Blogbeitrag.

Update

Ich habe mittlerweile ein wenig recherchiert und mir im Internet die sjutd.txt Datei besorgt. Sie enthält ein PHP Skript. Dieses Skript soll jedoch nicht auf dem Server ausgeführt werden, auf dem die Datei liegt. Vielmehr benutzt der Angreifer diesen Server nur, um die Datei sjutd.txt zu parken bis er einen anderen Server attackiert und bei diesem Angriff den Inhalt der sjutd.txt Datei nachlädt. Hier habe ich etwas ausführlicher dazu geschrieben: Dubiose Zugriffsversuche auf Text-Dateien

Zugriffsversuche auf rdosxapb.txt – Roboter mit Senf | So sieht's aus!

[…] hinter den Zugriffsversuchen auf die Datei rdosxapb.txt dasselbe stecken, wie schon bei den Zugriffsversuchen auf die Datei sjutd.txt in der […]

Das Steckt hinter den Zugriffsversuchen auf dubiose Text-Dateien – Roboter mit Senf | So sieht's aus!

[…] es sich um die gleiche Art von Zugriffsversuchen wie bereits auf die Dateien rdosxapb.txt oder sjutd.txt. Die Aufrufe kamen heute von der IP 139.196.105.40 mit dem User Agent Mozilla/4.0 (compatible; MSIE […]